年金機構流出のウイルス「Emdivi(エンディヴィ」は組織が作っている(LAC・マクニカネットワークス注意喚起)

三上洋

@mikamiyoh

三上洋

@mikamiyoh

年金機構流出「Emdivi」の詳細分析。LAC&マクニカ説明会レポートです/犯罪グループが日本を狙い打ち、年金機構流出ウイルスの巧妙な手口 日経トレンディネット nkbp.jp/1MZ4zSn

2015-06-16 20:29:47 三上洋

@mikamiyoh

三上洋

@mikamiyoh

企業向けセキュリティ大手LACの説明会「水面下で侵攻するサイバースパイ活動」に来てます。年金機構流出で問題になったEmdiviについてマクニカネットワークスさんからも説明があるとのこと pic.twitter.com/D8gq2v6NPl

2015-06-16 09:55:48 拡大

拡大

三上洋

@mikamiyoh

三上洋

@mikamiyoh

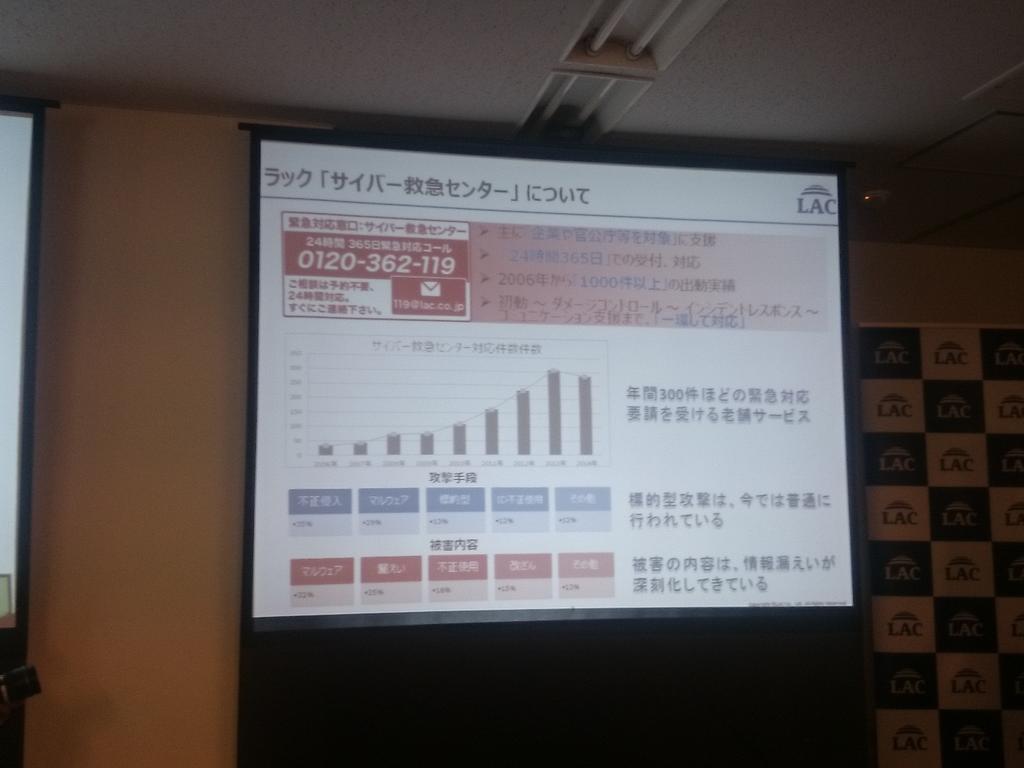

LACサイバー救急センターは、企業から緊急時に相談を受け対処する。年間300件、そのうち4分の1で情報漏えいがある。LAC内田氏 pic.twitter.com/Vv5MmzrTCC

2015-06-16 10:06:46 拡大

拡大

三上洋

@mikamiyoh

三上洋

@mikamiyoh

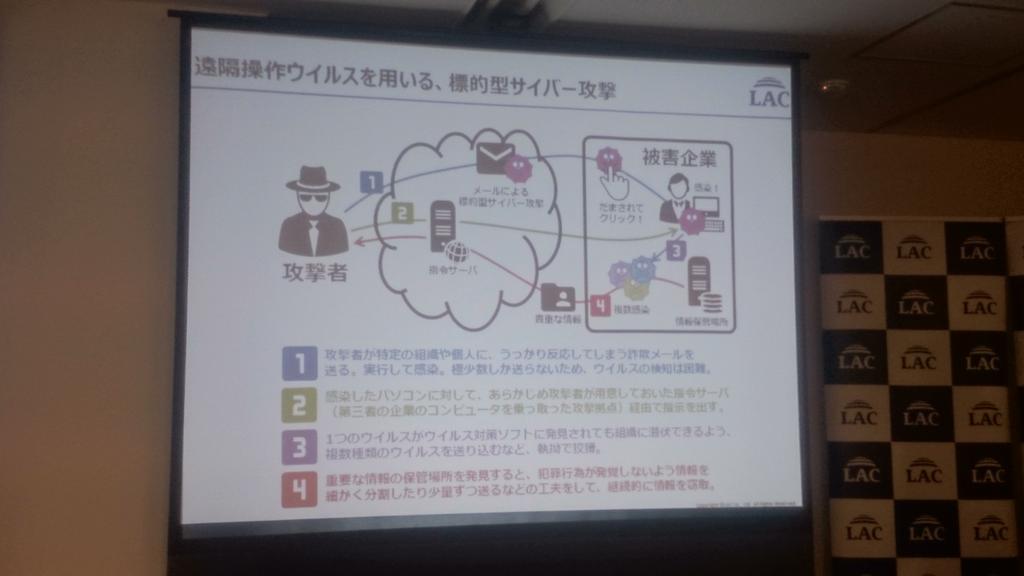

標的型サイバー攻撃の手口。大量ファイル送信でバレないように分割したり、暗号化するなど発覚しないような工作が行われている。LAC内田氏 pic.twitter.com/kBieXF8LfM

2015-06-16 10:09:31 拡大

拡大

三上洋

@mikamiyoh

三上洋

@mikamiyoh

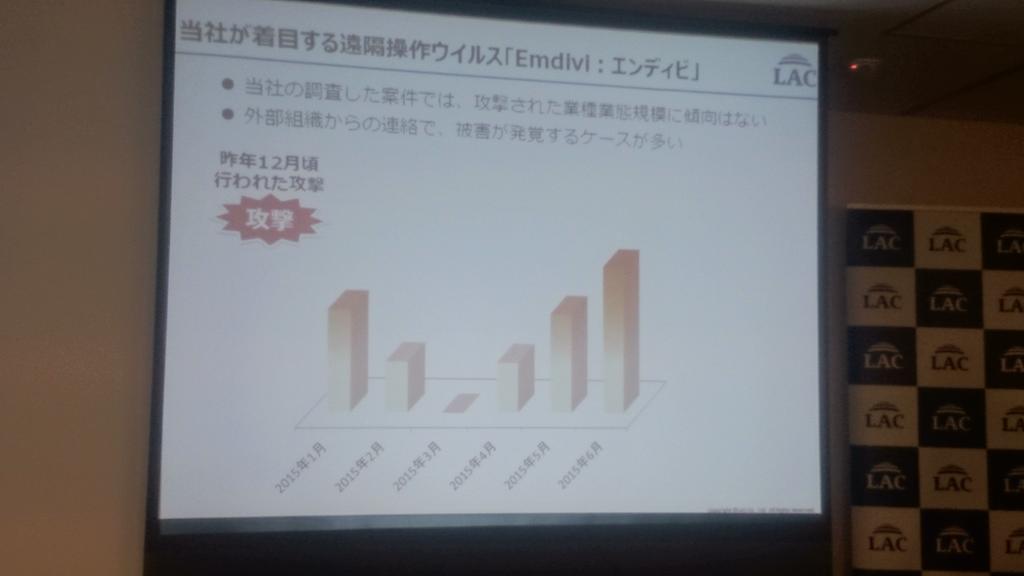

年金機構のマルウェアEmdiviの傾向。攻撃した業種や規模は幅広い。1月から感染報告がある。5月になって感染したのではなく、それ以前から感染していて、気づいていない可能性が大。LAC内田氏 pic.twitter.com/SRVVAJQH9D

2015-06-16 10:13:59 拡大

拡大

三上洋

@mikamiyoh

三上洋

@mikamiyoh

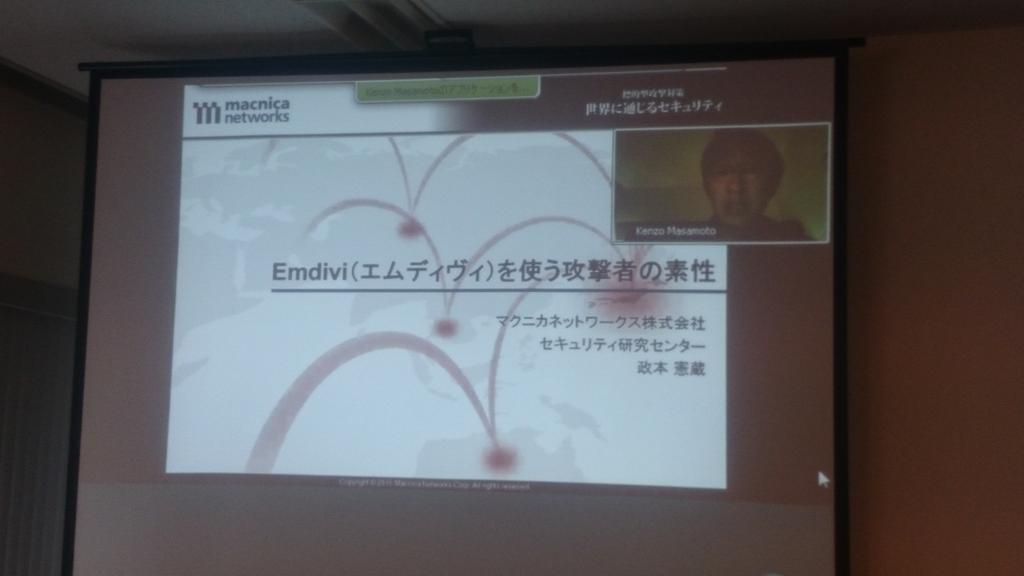

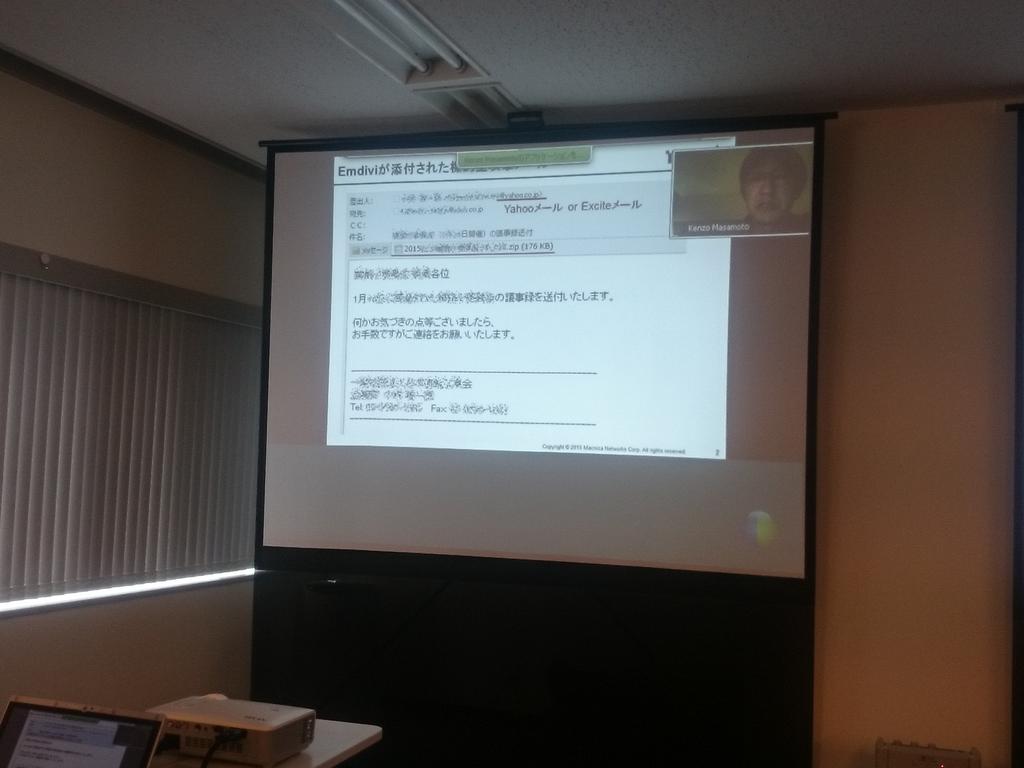

Emdiviについてマクニカネットワークスの政木氏による説明。ドイツから。標的型メールの差出人はヤフーもしくはExcite。日本語は巧妙。添付ファイルはZIPかLZH pic.twitter.com/4Mt1eBl4OM

2015-06-16 10:18:17 拡大

拡大

拡大

拡大

三上洋

@mikamiyoh

三上洋

@mikamiyoh

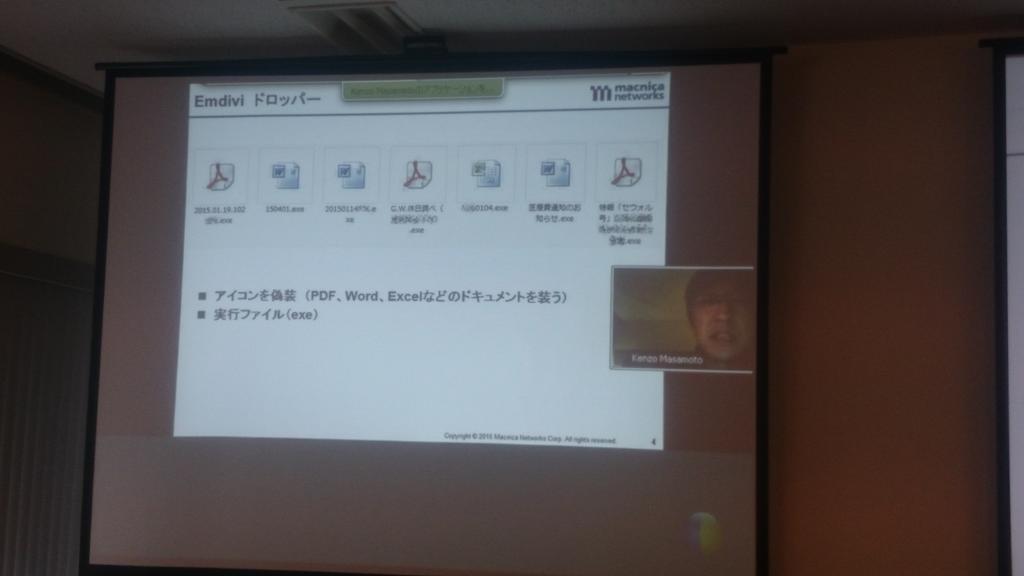

Emdiviの添付ファイルの中身。圧縮ファイルの中にワードやPDFのアイコンがあるが、実際には実行ファイル、ウイルスである。マクニカネットワークス政本氏 pic.twitter.com/7SREGPXCNw

2015-06-16 10:20:16 拡大

拡大

三上洋

@mikamiyoh

三上洋

@mikamiyoh

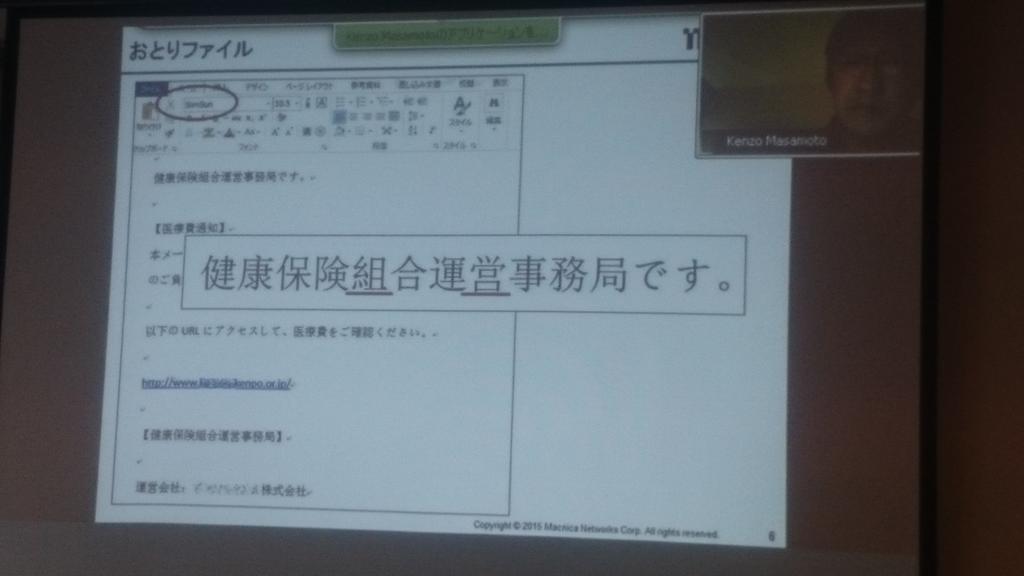

Emdiviで添付されてくる囮のファイル。フォントが日本語のものではない。マクニカネットワークス政本氏 pic.twitter.com/In1kTo5SoZ

2015-06-16 10:23:09 拡大

拡大

三上洋

@mikamiyoh

三上洋

@mikamiyoh

Emdiviの作成時間を見ると、昼時(と思われる)時間帯は少なく、土日はほとんどない。ここから見ると作っているのは個人ではなく、企業として働いている人が作っていると推測できる。マクニカネットワークス政本氏

2015-06-16 10:25:31 三上洋

@mikamiyoh

三上洋

@mikamiyoh

Emdiviの指令サーバー(C&C)は、ほとんどが日本にあった。日本の企業ドメイン(乗っ取られたもの)が多い。侵入後はブラウザに記録されたIDとパスワードを読み取るツールを実行。ここから他のシステムに侵入。マクニカネットワークス内田氏

2015-06-16 10:29:05 三上洋

@mikamiyoh

三上洋

@mikamiyoh

年金機構でのマルウェア「Emdivi」についてのマクニカネットワークスの政本憲蔵氏のレクチャーがとても興味深い。リアルタイムツイートが追いついていないので、後でまとめます(LAC注意喚起の説明会)

2015-06-16 10:34:15 三上洋

@mikamiyoh

三上洋

@mikamiyoh

年金機構情報流出は、実害をきちんと把握できたサイバースパイ事件かもしれない。C&Cサーバーが日本にあったのでNISCなどが把握できたため。LAC西本氏

2015-06-16 10:35:31 三上洋

@mikamiyoh

三上洋

@mikamiyoh

普段はとけない暗号化された流出ファイルがとけた、C&Cサーバーが国内、NISCが情報を把握している、など情報流出ではレアなケース。このケースを活かして、今後のインシデントの参考になる。LAC西本氏

2015-06-16 10:38:10 三上洋

@mikamiyoh

三上洋

@mikamiyoh

質問:Emdiviは他にも攻撃、300社との報道も。何社あるかわかるか? マクニカ政本氏:弊社が確認しているのは図の通り。これでも氷山の一角か(図には80個ぐらいある:三上カウント)

2015-06-16 10:50:17 三上洋

@mikamiyoh

三上洋

@mikamiyoh

質問:犯人の検挙について。従来の事件との比較などを 西本氏:C&Cサーバーが国内にあるので徹底的に調査すれば犯人像を調べられる可能性がある(従来の事件に比べて)

2015-06-16 10:52:45 三上洋

@mikamiyoh

三上洋

@mikamiyoh

質問:カスペルスキー発表のものと同じか? 政本氏:報道を見る限り、同じ攻撃グループのものだと思われる。 西本氏:日本だけを狙っているものだ。ベンダーの連携は行っている

2015-06-16 10:57:17 三上洋

@mikamiyoh

三上洋

@mikamiyoh

質問:Emdiviの構造、何をもってEmdiviと呼ぶか? マクニカ政本氏:2013年9月が最初の検体。最新のものは6月。65個の検体があるが、当初から順番に体系化されたバージョン管理がされている痕跡がある。

2015-06-16 11:02:40 三上洋

@mikamiyoh

三上洋

@mikamiyoh

質問:Emdiviのメール宛先の傾向は? マクニカ政本氏:ネット上の公開されているメールアドレス宛てに送るパターンが多い。しかし以前にハッキングされたり漏洩したデータから、メールアドレスを取得した形跡もある。

2015-06-16 11:09:12 三上洋

@mikamiyoh

三上洋

@mikamiyoh

質問:C&Cサーバーの海運会社で漏えいデータがみつかっているが、これは珍しい例ではないのか? マクニカ政本氏:犯人は通常、C&Cサーバーにファイルを引き出すので一般的な方法だ(別の場所に送るパターンもある)

2015-06-16 11:14:08