-

HiromitsuTakagi

HiromitsuTakagi

- 208692

- 1024

- 389

- 357

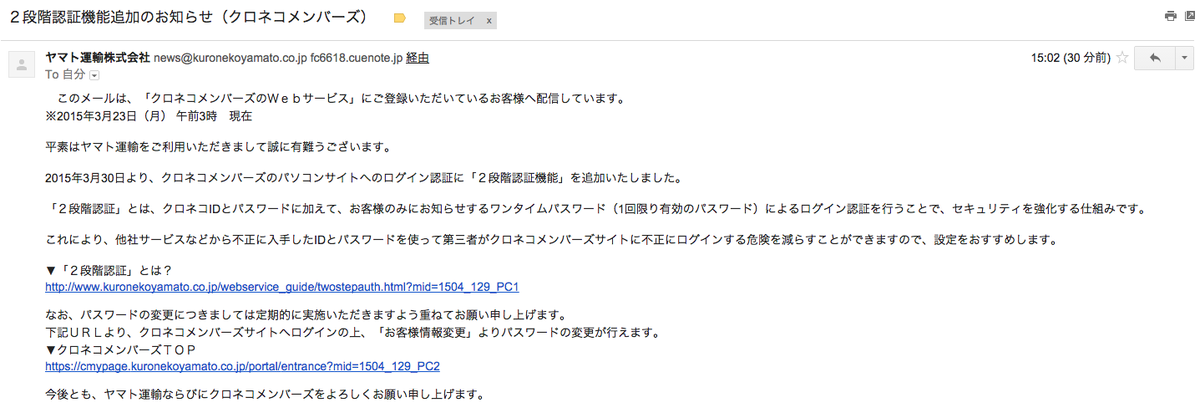

2015年 クロネコが二段階認証導入で意識高いと絶賛

辻 伸弘 (nobuhiro tsuji)

@ntsuji

辻 伸弘 (nobuhiro tsuji)

@ntsuji

ANAはWebパスワードを導入 JALは生年月日による認証(?)の追加 ヤマトはメールの二段階認証導入 SAGAWAはパスワードによる認証 こういう取り組みの結果、ユーザの利用選定基準になると取り組み側にもいい影響があるんじゃないかなって思っていますよ。

2015-04-03 15:09:50 hideo54

@hideo54

hideo54

@hideo54

ヤマトが二段階認証に対応。やったぜ。(ただしメールによる認証のみな模様) pic.twitter.com/vqn0V1K6UG

2015-04-08 15:37:12 拡大

拡大

ひる

@hiruandon2nd

ひる

@hiruandon2nd

ヤマトから2段階認証機能追加のお知らせがきてた。ほうほうと思って読んでたけどメール末尾に「パスワードの変更につきましては定期的に実施いただきますよう~」ってあってズッコケた

2015-04-09 09:47:21 まほろ@えっちなのはいけないと思います!

@Gaffeprone_Jack

まほろ@えっちなのはいけないと思います!

@Gaffeprone_Jack

クロネコまで2段階認証始めるなよww pic.twitter.com/Yq7JRehOHG

2015-04-09 23:21:05 拡大

拡大

kiri

@kiri2

kiri

@kiri2

クロネコさんから二段階認証設定しろとメールきた。でもパスワードも定期的に変更しろとも書いてあってうんざりしている/2段階認証とは?|ヤマト運輸 kuronekoyamato.co.jp/smp/webservice…

2015-04-18 22:27:03 Maki

@hiyoko_m

Maki

@hiyoko_m

へぇ~、さすがクロネコさん。2段階認証機能追加のお知らせ(クロネコメンバーズ)のメールきた。kuronekoyamato.co.jp/webservice_gui…

2015-04-20 13:02:18 twinkleocean

@twinkleocean

twinkleocean

@twinkleocean

クロネコメンバーズのサイトに不正アクセスされると、個人情報をまるまる抜かれるだけでなく、「クロネコMYカレンダーサービス」で在宅時間まで漏れるから、空き巣の危険性まである。クロネコメンバーズを促進させて再配達を少なくしたいのなら、二段階認証を採用するなど、もっとセキュアすべき。

2017-03-09 22:48:40 厚揚公太 (あつあげこうた)

@A2AGE

厚揚公太 (あつあげこうた)

@A2AGE

新しい記事を投稿しました。2019年6月24日 クロネコメンバーズを2段階認証にしてみた! edit-anything.com/blog/kuroneko-… #2段階認証 #アマゾン #クロネコメンバーズ #ヤマト #時間指定

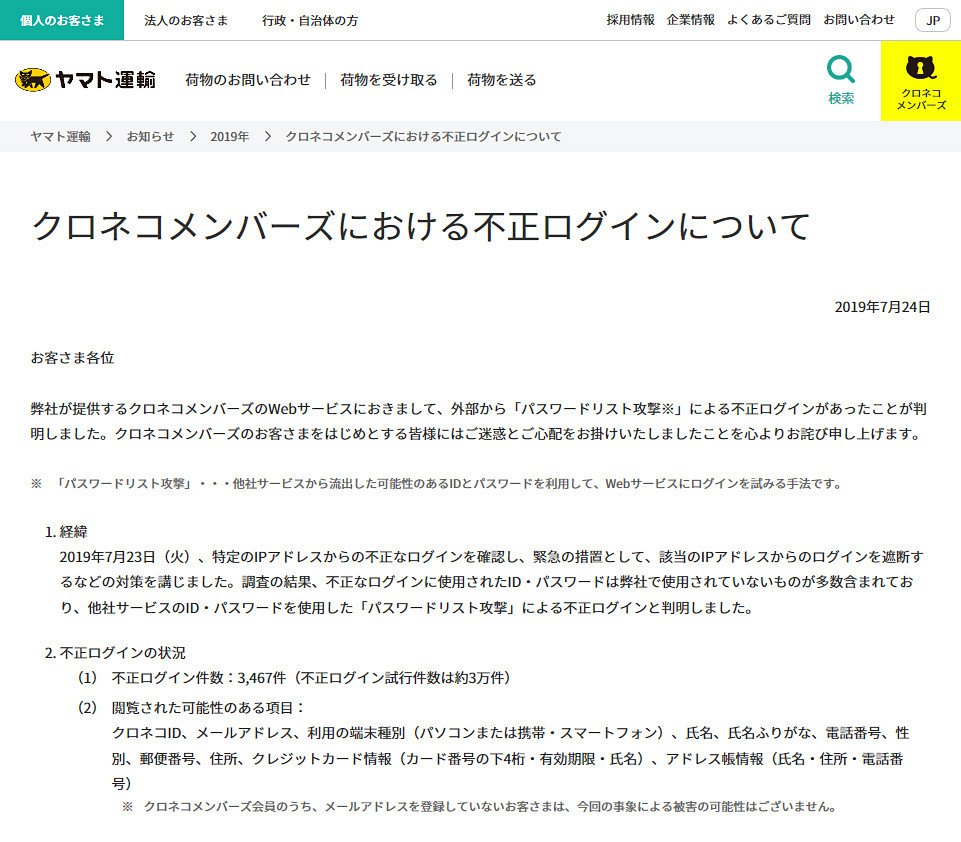

2019-06-24 23:29:382019年7月 リスト型攻撃で不正ログイン3467件と発表

NHK@首都圏

@nhk_shutoken

NHK@首都圏

@nhk_shutoken

ヤマト運輸は、再配達などを受け付ける会員制のサイト「クロネコメンバーズ」に今月22日と23日、およそ3万件の不正なアクセスがあり、3467件の名前や住所のほか、メールアドレスやクレジットカード情報などが、何者かに閲覧されたおそれがあると明らかにした。 www3.nhk.or.jp/shutoken-news/…

2019-07-25 12:32:43 INTERNET Watch

@internet_watch

INTERNET Watch

@internet_watch

「クロネコメンバーズ」で不正ログイン、3467件の個人情報を閲覧された可能性 “パスワードリスト攻撃”を確認、パスワードを使い回している場合は注意 internet.watch.impress.co.jp/docs/news/1198… pic.twitter.com/MukxWyw67S

2019-07-25 13:41:04 拡大

拡大

piyokango

@piyokango

piyokango

@piyokango

クロネコメンバーズにおける不正ログインについて | ヤマト運輸 2019年7月24日 kuronekoyamato.co.jp/ytc/info/info_…

2019-07-25 05:14:24 ワジャ1号 El Woja uno

@spurt

ワジャ1号 El Woja uno

@spurt

ヤマト運輸10%以上の確率でログインされとるがな、どうなってんだ? 不正ログイン件数:3,467件(不正ログイン試行件数は約3万件) kuronekoyamato.co.jp/ytc/info/info_…

2019-07-25 06:08:43 Autumn Good

@autumn_good_35

Autumn Good

@autumn_good_35

ヒット率が高い...🤔 『不正ログイン件数:3,467件(不正ログイン試行件数は約3万件)』 2019年7月24日 クロネコメンバーズにおける不正ログインについて | ヤマト運輸 kuronekoyamato.co.jp/ytc/info/info_… pic.twitter.com/aInG2AKig0

2019-07-25 12:43:49 拡大

拡大

Hiromitsu Takagi

@HiromitsuTakagi

Hiromitsu Takagi

@HiromitsuTakagi

パスワードリスト攻撃だとはどうやって断定したのかな。入力されたパスワードをログに残すのは禁じ手だから、普通は不明なんだよね。 kuronekoyamato.co.jp/ytc/info/info_… 「クロネコメンバーズのWebサービスにおきまして、外部から「パスワードリスト攻撃※」による不正ログインがあったことが判明しました。」

2019-07-25 20:19:37 まっく

@mac3_waiwai

まっく

@mac3_waiwai

クロネコメンバーズの件 漏洩しやがって!…と 怒っている人に 簡単なパスワードを 使っている人が悪いんですよ…と 言っている人たちも クロネコさん5年前も 同じ失敗やってんですよってことを 知らない コーナンさんもやられたし 利用者はくれぐれもパスワードの 管理に気をつけましょう! pic.twitter.com/rZ4AiOrHP2

2019-07-25 19:45:00 拡大

拡大

拡大

拡大

拡大

拡大

Hiromitsu Takagi

@HiromitsuTakagi

Hiromitsu Takagi

@HiromitsuTakagi

「同じ失敗やってんですよ」って言うけど、どうしろっていうのかな。あと、この5年間はリスト型攻撃がなかったということなのか?という疑問も。むしろリスト型攻撃なんて全サイトに常時来てそうな印象だけど。何か対策していたものが今回突破されたという話なのだろうか? twitter.com/mac3_waiwai/st…

2019-07-25 21:14:06