不正アクセスで年金情報125万件が流出か

OTSUKA Akihiko

@otk

OTSUKA Akihiko

@otk

IT系鳥頭編集者(が群れを離れ野生化したもの)。ここでつぶやいたことはすべて忘れました。フォロー/リムーブはお気軽にどうぞ。怖くないよ

OTSUKA Akihiko

@otk

OTSUKA Akihiko

@otk

巧妙な標的型攻撃だったら自分も騙される自信がある。感染そのものよりも、そのほかの情報漏洩対策がどうなってたかという部分が気になる

2015-06-01 17:31:51 awamori

@awamori_tt

awamori

@awamori_tt

Tomoko Tanizaki. Journalist / IT Security / CTF team pinja. Search https://t.co/pvqqsVL5XC with 谷崎朋子

OTSUKA Akihiko

@otk

OTSUKA Akihiko

@otk

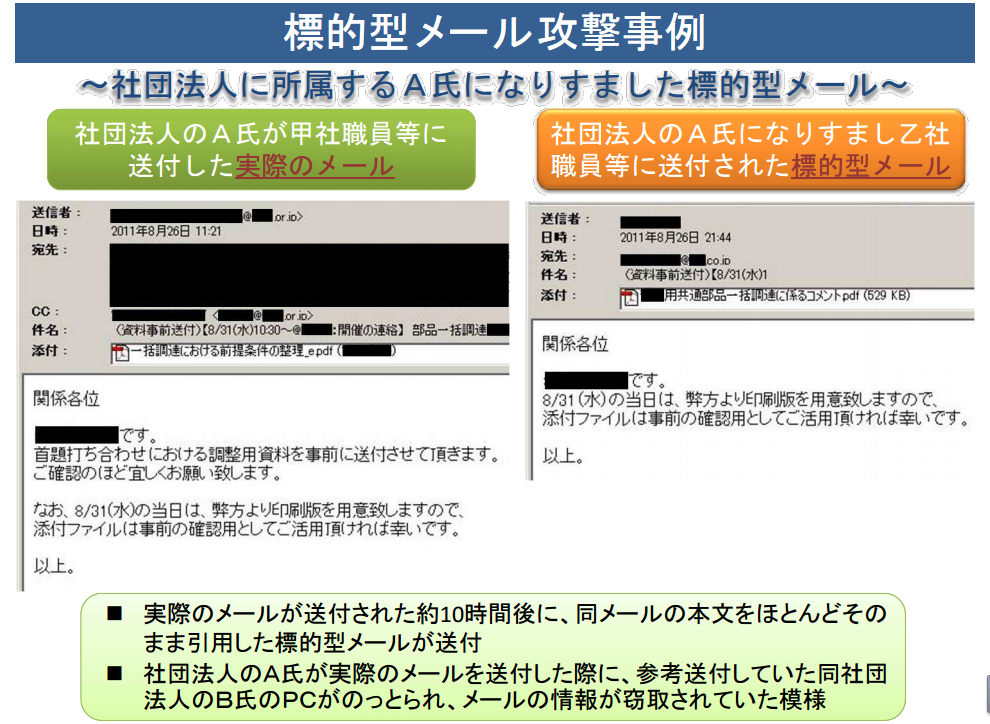

標的型攻撃ってこのくらい巧妙なので、たぶん騙されない人はいないです :標的型メール攻撃事例(警視庁、PDF) npa.go.jp/keibi/biki7/23… pic.twitter.com/27S9N3e3Nd

2015-06-01 18:12:12 拡大

拡大

awamori

@awamori_tt

awamori

@awamori_tt

標的型攻撃メール、一昔前よりも本文の日本語の文法が洗練されているというけど、てことは、普段は破たんした日本語メール書く人がある日突然美しい文法で書いてきたら標的型攻撃メールとして破棄しろということですね

2015-06-01 18:18:19 OTSUKA Akihiko

@otk

OTSUKA Akihiko

@otk

標的型攻撃メールについて、IPAが「見分け方」マニュアルを出してた。ふつうの人間には見分けられない、ということがわかった笑 :IPAテクニカルウォッチ「標的型攻撃メールの例と見分け方」(2015/1、情報処理推進機構) ipa.go.jp/security/techn…

2015-06-02 14:08:40 OTSUKA Akihiko

@otk

OTSUKA Akihiko

@otk

「機構に送付されたウイルスメールの件名は、厚生労働省が公表している年金関係の文書の見出しと同じだった」標的型攻撃と確定 twitter.com/kyodo_official…

2015-06-02 14:17:17 共同通信公式

@kyodo_official

共同通信公式

@kyodo_official

厚労省年金文書の件名偽装 ウイルス感染数十台 - 47NEWS(よんななニュース) 47news.jp/CN/201506/CN20…

2015-06-02 14:14:57 うりょっさ

@uryossa

うりょっさ

@uryossa

年金の件、多分標的型攻撃だよね?拡張子がex_の添付で本文に「申請書類送ります。添付の拡張子をexeに変更して実行し、解凍してください。解凍時のパスワードはxxxxです。」って書いてあったら結構信じると思う。で、そのパスワードでファイルが暗号化されてたらAVでは検出不可。

2015-06-02 13:18:21 Da Zhu😷Yiu Jiang

@pallmalld

Da Zhu😷Yiu Jiang

@pallmalld

僕が実際に受け取った標的型メール タイトル「緊急、(有名法人名)最終決算書修正3案」 添付ファイル付き←前年度の公開済決算書 勿論被害なし 次の日、re:「同名タイトル」 添付が間違っていたとの本文と添付ファイル 添付がウイルス 宛先間違いと思わせて興味がありそうな添付で感染

2015-06-02 13:05:53 Lyiase

@lyiase

Lyiase

@lyiase

東京に生息するAI・機械学習・データエンジニア。 PoC、生成AI利用法提案、モデル制作、インフラ整備、アプリ開発まで一通りやる何でも屋。

Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

標的型メール攻撃舐めてる人が多いけど、お前は本当にこれで騙され無いのかって言いたい。 ・取引先のメールアドレスを使って送ってくる ・メールの内容は取引先を装い挨拶まできっちりする ・実際に取引してる内容の資料のように偽装する ・Excelや自己解凍ファイルのように偽装する

2015-06-01 19:42:51 Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

@tubakijyou A.分からない。 知らないうちに攻撃を許してしまうことになる。 なので予定に無い添付ファイルが来たらまず疑うことが必要。 Excel2007以降なら参照モードで内容を確認してから開くとか、実行されないように添付ファイルを確認していくのが重要になる

2015-06-01 19:50:04 tomo

@tomo_091519

tomo

@tomo_091519

@lyiase @Polaris_sky 最初に、エンドユーザーのメールソフトの表示を誤魔化す。 で、日本以外とのメールのは、現地プロバイダーでポートミラーなどで盗聴されている。 後、自宅からのメール送付も禁止。

2015-06-01 19:55:19 Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

@tomo_091519 @Polaris_sky いや表示を誤魔化してるんじゃなくて、リアルに送信先が取引先になってるケースもある。 メールの仕組み上、こんなのは簡単にできる。 あと日本のアドレスが日本のサーバーだけ通ってるなんて大間違いだし、別に誰でもやろうと思えば盗聴できる

2015-06-01 20:03:24 Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

.@kirikami さんの「不正アクセスで年金情報125万件が流出か」をお気に入りにしました。/ 私的には既存のウイルスまたはスクリプトなら騙されない自信がある。何故なら、プログラマなので来たスクリプトは必ず読むから。 togetter.com/li/829558

2015-06-02 09:38:04 Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

【年金機構情報流出】内規違反のずさん管理 55万件「パスワード設定せず」 itest.2ch.net/test/read.cgi/… パスワードを設定するだけの内規もどうなのさ、それ。 あと基幹システムからDVDで持ち出せるのも中々斬新だな。 基幹システムの使い勝手に難がありそうでもある。

2015-06-02 09:23:03 Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

標的型メールは今まで何度か受け取ったことがあるからな。 今走ってるプログラムを把握する癖もexeファイルはまずアーカイバに掛けてみる癖もあるし、不審ならバイナリエディタでもデバッカでも何でも掛ける。 常にファイルが何か把握するよう努めてるからな。 8割程度は騙されない自信がある

2015-06-02 09:44:53 Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

場合によっては確かにセキュリティの専門家でも防げないなー。ただ、標的型攻撃の8割はまあ不審な点があるので防げる。2割は厳しいな。まあ、この8割は疲れてると減るんだけどw

2015-06-02 12:56:54 Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

Lyiase 💉💉 @C99 2日目 東F-08b お手伝い

@lyiase

この要件だけなら感染しないんだけどなあ、仕事で無いなら。 実行可能なファイルをプライベートではやり取りしないからね。 疑わしいと言うか、そう言う実行可能な形であれば、実行されない形で中身見るし。 仕事だとそれが出来ない&平気でそう言う実行可能なファイルをやり取りするからな。

2015-06-02 13:01:36 年金機構の情報流出はなぜサイバー攻撃なのか…

年金機構の情報流出の件、どうにもメールを開いた担当者を責める方が多いので

そういう問題では無いという私と私より分かりやすいcocoonPさんのつぶやきをまとめました。

(補足)ファイル管理の件に関しては別のまとめにまとめましたのでそちらを見ていただけると幸いです。

27692 pv

253

19 users

62

年金機構の情報流出はなぜサイバー攻撃なのか…

年金機構の情報流出の件、どうにもメールを開いた担当者を責める方が多いので

そういう問題では無いという私と私より分かりやすいcocoonPさんのつぶやきをまとめました。

(補足)ファイル管理の件に関しては別のまとめにまとめましたのでそちらを見ていただけると幸いです。

27692 pv

253

19 users

62

松本 泰

@yas_matsu

松本 泰

@yas_matsu

サイバーセキュリティ対策推進会議(CISO等連絡会議) 2015/6/1 nisc.go.jp/conference/cs/… 日本年金機構の個人情報流出について nisc.go.jp/conference/cs/… はやー。

2015-06-01 19:33:31