世界一受けたい授業「フィッシング詐欺の見破り方」が、詐欺被害を助長しかねない件

-

MaihaiStyle

MaihaiStyle

- 114309

- 433

- 402

- 714

1. 『間違った』フィッシング詐欺対策

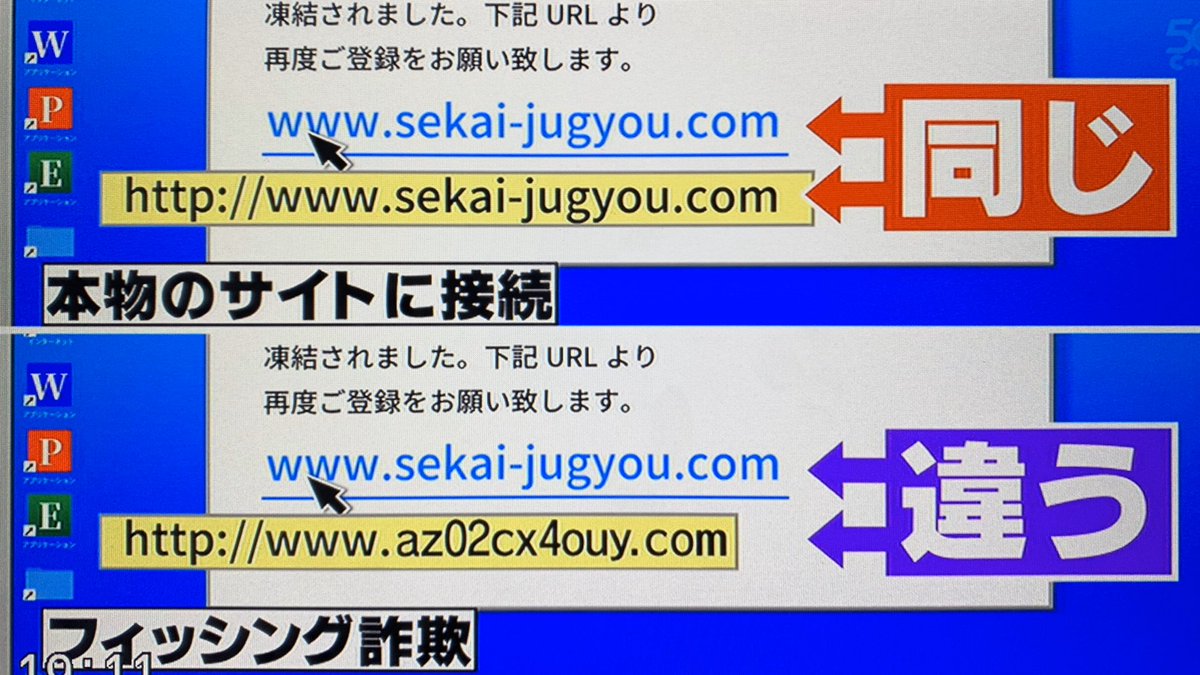

2020/1/18(土) 日本テレビ系『世界一受けたい授業(@seka1jugyou_ntv)』にて、フィッシング詐欺の見破り方と称する手法が放送されました。しかしこの手法は、誤ってフィッシングサイトへアクセスする可能性を引き上げる「極めて危険」なものです。また、フィッシング詐欺対策を行っている各種団体や多くのセキュリティエンジニアも、このような手法は推奨していません。

(@u_1ch1 さんより、画像を提供頂きました)

【公式】世界一受けたい授業!

@seka1jugyou_ntv

【公式】世界一受けたい授業!

@seka1jugyou_ntv

🌸19年半ありがとうございました🌸#世界一受けたい授業 最終回は3月23日(土)よる𝟟:𝟝𝟞から🌈 #堺正章 校長 #上田晋也 教頭 #有田哲平 学級委員長と学ぶ最後も盛りだくさんの3時間SP☺️同時配信中🙆♀️#TVer 見逃し配信👉https://t.co/IdpOQkUE7F

イチ☻

@u_1ch1

イチ☻

@u_1ch1

フィッシング詐欺を見破る方法 カーソルを合わせて表示されるURLが同じかどうか確認する なるほどぉおぉお‼︎ pic.twitter.com/bVS7arxUYn

2020-01-18 19:13:19 拡大

拡大

2. 『適切な』フィッシング詐欺対策

後ほど説明しますが、最近のフィッシングメールは、「見破る」こと自体が困難なレベルで巧妙化しています。そのため、フィッシング対策を行っている団体や多くの専門家は「メールのURLをクリックせず、ブックマークからアクセスすること」を強く推奨しています。

Osumi, Yusuke

@ozuma5119

Osumi, Yusuke

@ozuma5119

@it_sec_news そもそも見分けようとするのが間違いで、会社で取材を受ける等でも個人で言う場合でも「フィッシングを見破ろうとしないでください」で統一しています。 「メールなりSMSなりで何か来たなら、それは無視してください。そしてブックマークなり検索で正規サイトに行くだけです」と常に言っています。

2019-11-12 00:00:593. フィッシングメールは「見破れない」

最近のフィッシングメールは見た目や文面が巧妙化し、多くの詐欺サイトはHTTPS化(鍵マーク付き)しています。また残念なことに、今後はAI悪用による更なる巧妙化が予想されています。このような状況下では、そもそも「フィッシング詐欺の見破り方」を考えること自体が間違いです。くれぐれも、「フィッシング詐欺の見破り方」という幻想に騙されないでください。詐欺師の思う壺です。

大元 隆志 SASE/SSE/SD-WAN/CSPM/SSPM

@takashi_ohmoto

大元 隆志 SASE/SSE/SD-WAN/CSPM/SSPM

@takashi_ohmoto

進化するフィッシング攻撃。従来のフィッシング攻撃対策の常識がむしろ被害を拡大させる。(大元隆志) - Y!ニュース news.yahoo.co.jp/byline/ohmotot…

2019-11-15 06:58:19■見た目・文面の巧妙化

昨今のフィッシングメールは、見た目や文面での区別は極めて困難です。フィッシング対策協議会の報告事例集を見ると、その巧妙さが認識できます。

■詐欺サイトのHTTPS化

国際的なフィッシング詐欺対策団体『Anti-Phishing Working Group (APWG)』によると、詐欺サイトの約70%がHTTPS化(2019年11月現在)しており、一時期推奨されていた「鍵マークの有無」での判断も危険です。(通信仕様上、この見分け方自体がそもそも間違いです)

東京大学大学院 大澤昇平特任准教授が「信頼できるサイト」の見分け方を解説 → 間違いが多すぎて、エンジニアが逆に注意..

URLにhttpsが付いているか否か「だけで」判断するのは絶対にやめてください。鍵がついていれば安全というのは「デマ」です。

242344 pv

2659

458 users

1274

東京大学大学院 大澤昇平特任准教授が「信頼できるサイト」の見分け方を解説 → 間違いが多すぎて、エンジニアが逆に注意..

URLにhttpsが付いているか否か「だけで」判断するのは絶対にやめてください。鍵がついていれば安全というのは「デマ」です。

242344 pv

2659

458 users

1274

■AI悪用による更なる巧妙化

今後は、AIを悪用した『ディープフェイク』によるフィッシングメール増加が予想されています。もはや人間が「フィッシングメールを見破る」時代ではありません。

4. マスコミの皆様へ

2019年9月頃よりフィッシング詐欺被害額が急増していることから、これに関する報道が増えてきました。しかし残念なことに、今回のような『不正確かつ詐欺被害助長に繋がる報道』があまりに多いのが現状です。フィッシング詐欺対策を行っている団体へ取材の上、正確な報道が行われることを強く希望致します。無責任な報道は、詐欺被害を助長させます。