コンピュータ・ウィルスは正当な理由なく作成,提供,取得または保管した場合,不正指令電磁的記録に関する罪に抵触する場合があります.

また,自己の環境でうっかり起動した場合,回復不可能な損失が生じる場合があります.

迂闊に真似をしたり,興味本位で入手しようとしたりしないでください.

最初はリストア直後のネットブック(Win7 Starter)で実施

ボリュームシャドウコピーが削除される

なお,UACが無効になっている場合,確認なく続行する UAC大事

→検証しました 確認出ませんでした

「いいえ」を選択しても,「はい」を押すまで何度でもダイアログが表示される

UACの選択・放置にかかわらず暗号化処理は開始される

ネトブがヘボく,ファイル改竄やリネームの動きを見るためFileSystemWatcherを動かしてた自作ツールが凍る

宮っち🌱

@202miyako

宮っち🌱

@202miyako

@202miyako 変更検知ツール凍っちゃった(ログは吐き続けてるっぽい) まぁやり直し効くしいいや pic.twitter.com/i65MpTrIPc

2015-12-07 10:48:34 拡大

拡大

宮っち🌱

@202miyako

宮っち🌱

@202miyako

@202miyako SSDのアクセスが止まらない(USBメモリはログ吐いてる) pic.twitter.com/CyFtnb3wnE

2015-12-07 10:50:57念入りにもう1回シャドウコピー削除

宮っち🌱

@202miyako

宮っち🌱

@202miyako

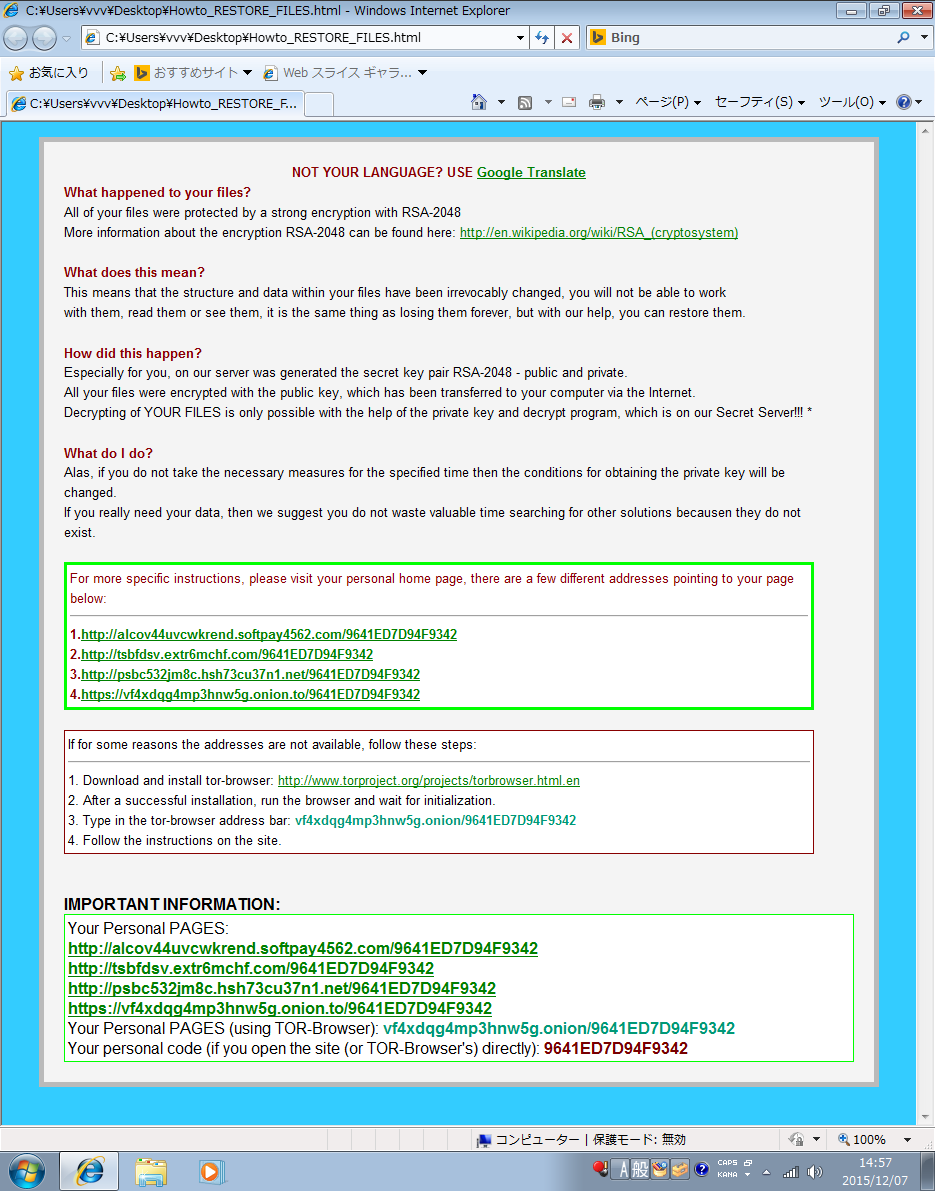

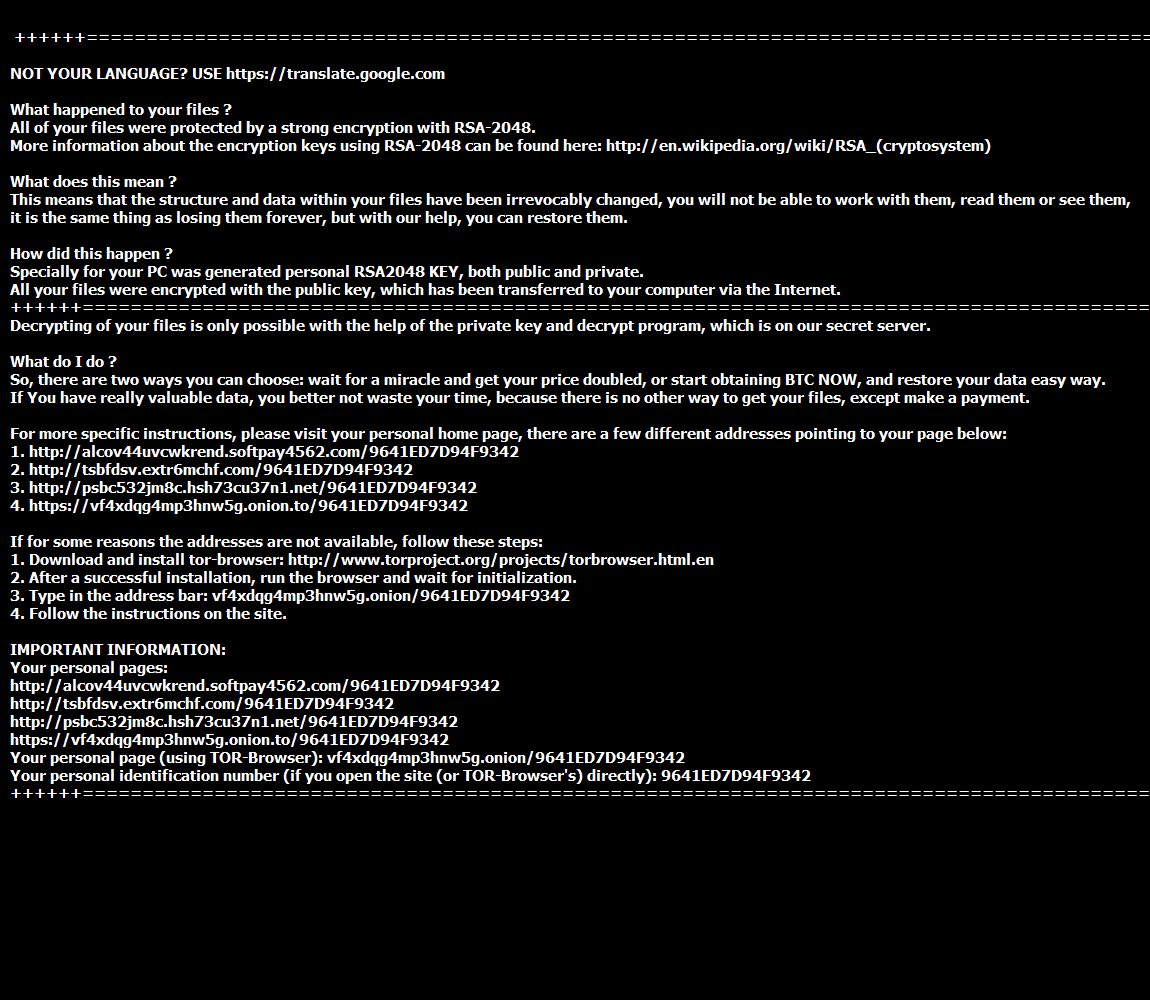

@202miyako 需要あるのか知らないけど,金払えメッセージ画面置いときますね pic.twitter.com/xjd0lfsdXl

2015-12-07 15:00:13 拡大

拡大

拡大

拡大

拡大

拡大

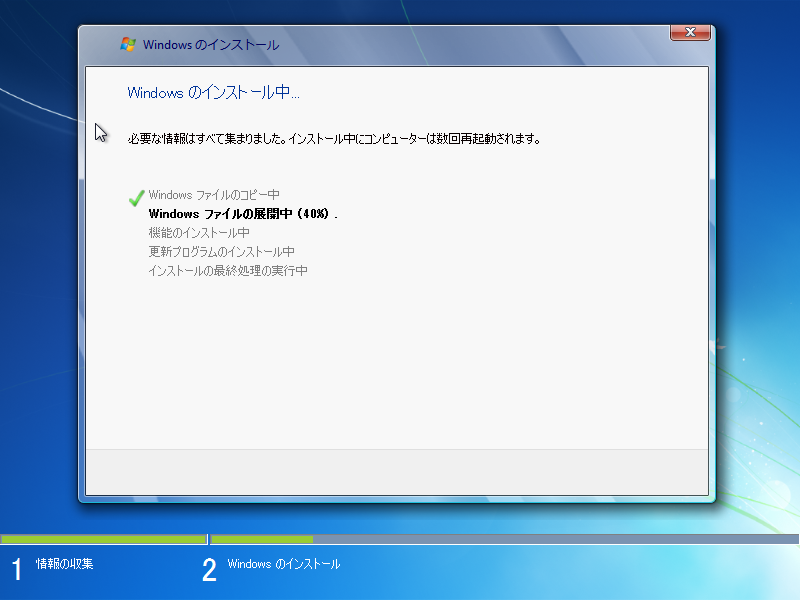

いよいよネトブに我慢できなくなり,仮想PC(Win7 Ultimate x64)に移動

宮っち🌱

@202miyako

宮っち🌱

@202miyako

@202miyako テスト環境構築からリトライ VMはスナップショット使えるのがありがたい pic.twitter.com/AwX6IlrB0d

2015-12-07 12:35:55 拡大

拡大

下記ブログや検証動画によると,誘導されるサイトへ暗号化済ファイルをアップロードするときちんと復号化されるようである

暗号鍵は各環境ごとに生成されるらしいので,何らかのタイミングで生成した秘密鍵を外部へ送信していると仮定した

ファイルをVVVに書き換えるランサムウェアの蔓延とWin10の強制アップグレードで感染する事例が急増!? - Windows 2000 Blog

宮っち🌱

@202miyako

宮っち🌱

@202miyako

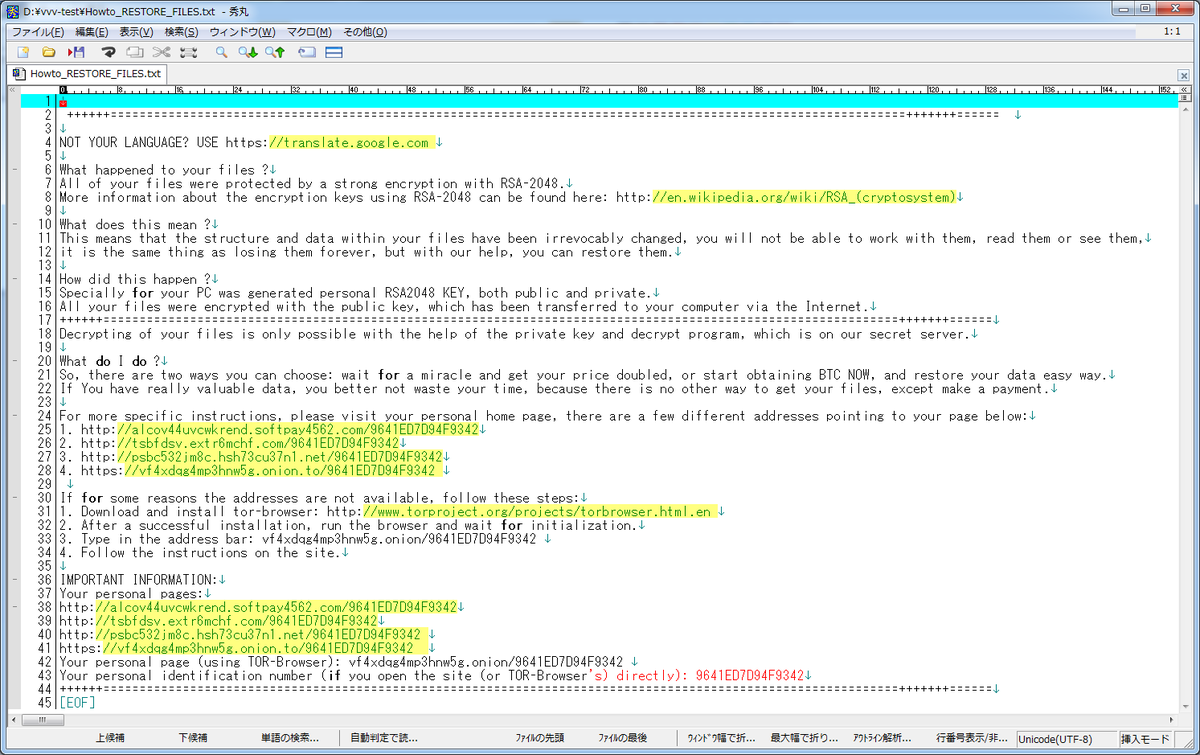

@202miyako 2.%userprofile%\AppData\Local\VirtualStoreに一時ファイルコピー→暗号化→元ファイル削除→暗号化済ファイル移動 って感じの動きなので,VirtualStoreを読み専にしたらどうなるのか

2015-12-07 12:52:04先述のツールで出力したログの内容より

※後にこの筋は誤りであることが判明