Neutral8✗9eR @0x009AD6_810@infosec.exchange

@0x009AD6_810

Neutral8✗9eR @0x009AD6_810@infosec.exchange

@0x009AD6_810

(第3報)「宅ふぁいる便」サービスにおける不正アクセスによる、お客さま情報の漏洩について(お詫びとお願い)filesend.to

2019-01-28 23:00:49 Neutral8✗9eR @0x009AD6_810@infosec.exchange

@0x009AD6_810

Neutral8✗9eR @0x009AD6_810@infosec.exchange

@0x009AD6_810

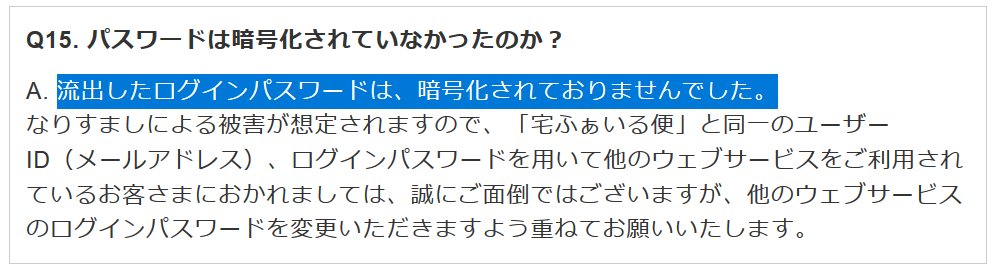

ご質問一覧 filesend.to/faq.html > Q15. パスワードは暗号化されていなかったのか? > A. 流出したログインパスワードは、暗号化されておりませんでした。 😪 pic.twitter.com/ixfU45f3Tn

2019-01-28 23:00:49 拡大

拡大

Kohei Asano

@asano_ko

Kohei Asano

@asano_ko

私はめんどくさいオジサンなので、「いいえ、パスワードは暗号化されていません。ハッシュ化されています。」と答えます。というか暗号化とは鍵があれば復号化できるという意味なので、NG認定です。 twitter.com/0x009AD6_810/s…

2019-01-28 23:17:07 伊藤 祐策(パソコンの大先生)

@ito_yusaku

伊藤 祐策(パソコンの大先生)

@ito_yusaku

「パスワードは暗号化されていませんでした」 【よくある勘違い】 ・パスワードは暗号化するのではなくハッシュ化 ・暗号化とハッシュ化は全くの別物 まさかお前らは勘違いして覚えてないよな??

2019-01-29 14:21:15ハッシュ化と暗号化は違う

D@冬コミ二日目D13a

@DVD_YUBOKUMIN

D@冬コミ二日目D13a

@DVD_YUBOKUMIN

暗号化の事を勝手に脳内でハッシュ化と読みかえてた。暗号化ってIT技術者からするとものすごくフワッとした言葉なのよね。

2019-01-30 09:20:01 🌗kouki🌗

@kmdkuk

🌗kouki🌗

@kmdkuk

複合化できるかできないかのちがいですかね、、、 雰囲気で違うのはわかるけどちゃんと理解していない。 twitter.com/ito_yusaku/sta…

2019-01-29 14:35:12 yuki476

@yuki476

yuki476

@yuki476

暗号化→金庫に入れて鍵かける ハッシュ化→シュレッダーにかけたバラバラにしたのを適当に繋いだよく分からない別書類に戻す。ただ、同じ書類なら同じ別の書類ができる。 こんな感じか? もうちょい上手いこと言えんかな。。。

2019-01-29 20:03:03ハッシュ化とは

ここテストに出ますよ~

おりょう

@pr1v4t3_

おりょう

@pr1v4t3_

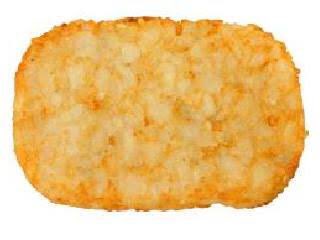

ハッシュ化とはこういうことです。非可逆なんです。ハッシュドポテトはポテトに戻せないのです。ほら、覚えましたね? pic.twitter.com/twNe6S5ces

2019-01-30 08:31:24 拡大

拡大

拡大

拡大

わかりやすい

よちZARA🎄コロナの妖精×限界独身×外資IT

@yoshizawa1119

よちZARA🎄コロナの妖精×限界独身×外資IT

@yoshizawa1119

これは忘れないですね(*´∀`) twitter.com/neer_chan/stat…

2019-01-30 09:13:13 📦🐳

@yosemite2307

📦🐳

@yosemite2307

わかりやすすぎぃぃい 基本情報問題にもハッシュ化について出てたな確か。 twitter.com/neer_chan/stat…

2019-01-31 01:36:28 momosuke

@AnoTensai

momosuke

@AnoTensai

ダメだ。最高。これ以上の例えを思いつかない。今度から使わせてもらおう。 twitter.com/neer_chan/stat…

2019-01-30 22:56:39