宅ふぁいる便

@takufailebin

宅ふぁいる便

@takufailebin

ファイル転送サービス「宅ふぁいる便」におきまして、一部サーバーに対する不正アクセスにより、お客さま情報のデータが外部に漏洩したことを確認いたしました。詳しくはこちらをご参照ください。 filesend.to

2019-01-26 03:08:26 piyokango

@piyokango

piyokango

@piyokango

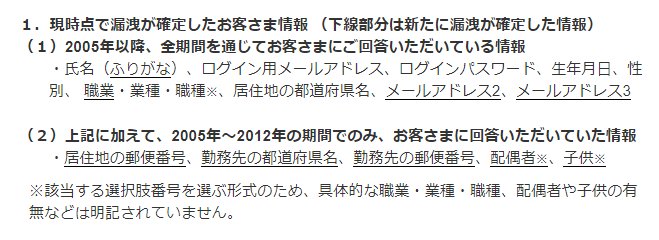

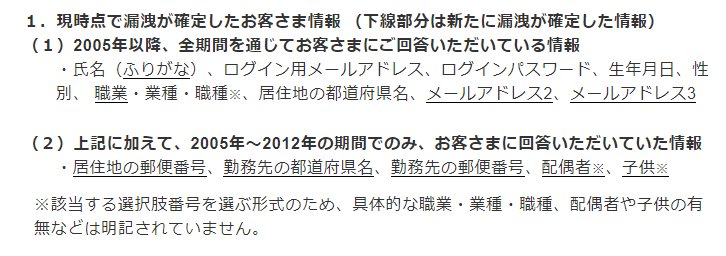

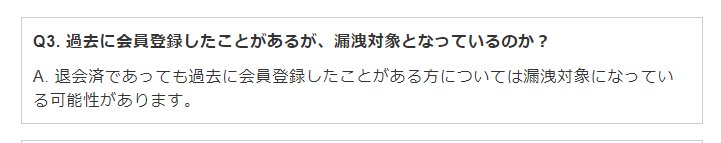

(第3報)「宅ふぁいる便」サービスにおける不正アクセスによる、お客さま情報の漏洩について(お詫びとお願い) 2019年1月28日 filesend.to/index0128.html pic.twitter.com/TzPbWvPSm9

2019-01-28 21:54:07 拡大

拡大

しもしゃん@二日目西か-16b

@shimosyan

しもしゃん@二日目西か-16b

@shimosyan

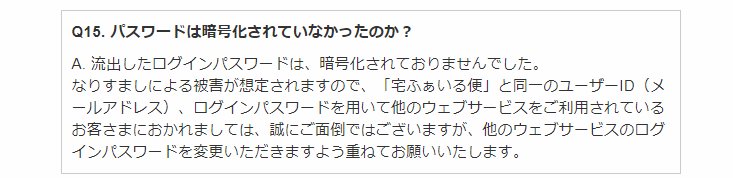

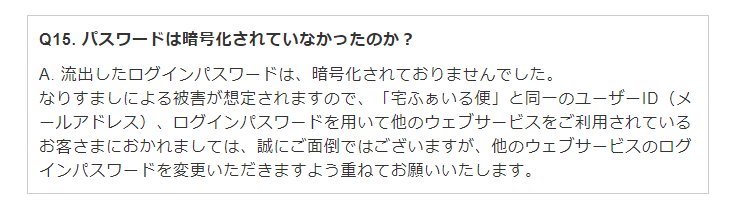

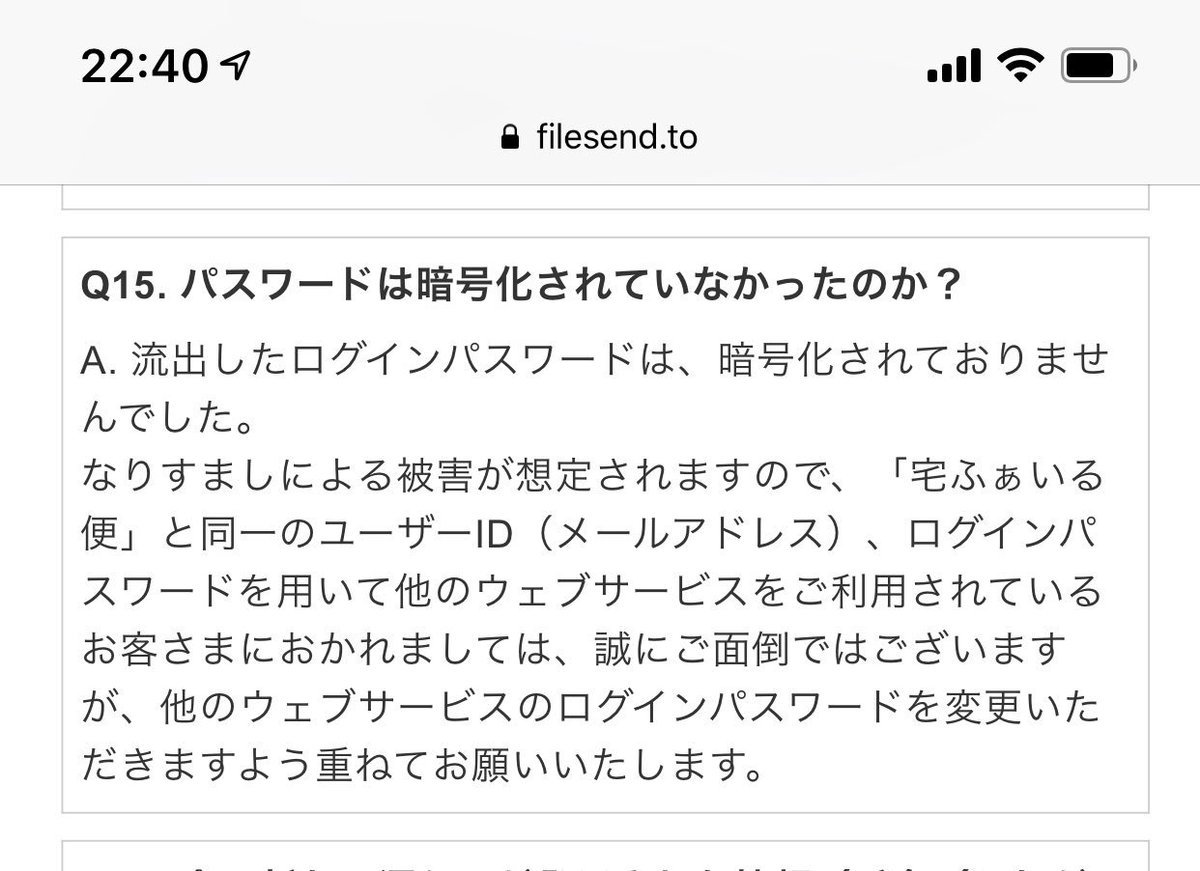

宅ふぁいる便流出の何がやばいってこれでしょ。世のエンジニア卒倒レベルやん pic.twitter.com/DTYUuHewvD

2019-01-28 16:29:35 拡大

拡大

Yuichi Uemura

@u1

Yuichi Uemura

@u1

宅ふぁいる便, 完全に死亡のお知らせ 「流出したログインパスワードは、暗号化されておりませんでした。」 ご質問一覧 buff.ly/2sRwt0u

2019-01-28 15:14:59 コリス🍡🍭

@colisscom

コリス🍡🍭

@colisscom

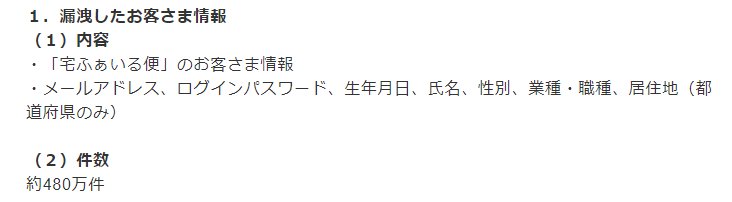

「宅ふぁいる便」におきまして、一部サーバーに対する不正アクセスにより、約480万件のお客さま情報のデータが外部に漏洩したことを確認いたしました。 filesend.to メールアドレス、ログインパスワード、生年月日の漏洩は確定、とのこと。

2019-01-25 22:02:29 Takei

@takei

Takei

@takei

宅ふぁいる便、どうやら国内史上最悪のセキュリティ事故っぽい。 2005年からの480万件のめーる、パスワード(平文)漏洩か サービスの性質上、会社のメアドで登録が多そうだし、リスト型攻撃が出てきそう pic.twitter.com/ulaMIsGx7y

2019-01-28 23:50:06 拡大

拡大

拡大

拡大

拡大

拡大

拡大

拡大

しもしゃん@二日目西か-16b

@shimosyan

しもしゃん@二日目西か-16b

@shimosyan

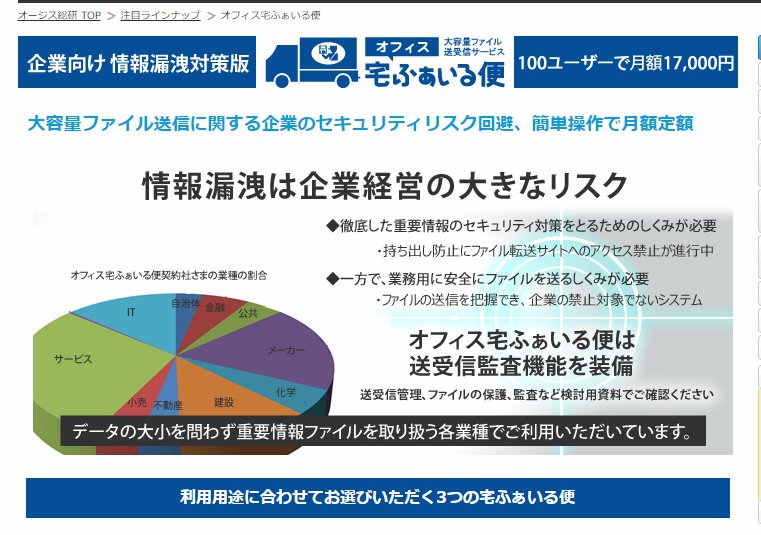

宅ふぁいる便公式サイトの「情報漏洩は企業経営の大きなリスク」、ここまで特大ブーメランなのはなかなかないと思う ogis-ri.co.jp/pickup/takufil… pic.twitter.com/VZhMHofUVQ

2019-01-28 20:24:07 拡大

拡大

ktgohan

@ktgohan

ktgohan

@ktgohan

ogis-ri.co.jp/news/1268715_6… 宅ふぁいる便で最大480万件のメールアドレスと「暗号化等が一切されていない」パスワードが漏洩した件、オージス総研は『現時点で個人情報漏洩による二次被害は確認されておりません』と言い切っていますが、こういう不誠実極まりない戯言は、絶対に信用しないでください。

2019-01-28 21:55:12 ktgohan

@ktgohan

ktgohan

@ktgohan

というのも、これらのユーザーID・パスワードの組み合わせが漏れ、それが悪意ある第三者に使われたとしても、それがオージス総研から漏れたものであることを証明する(故の被害である)ことを立証するのはものすごく困難なのです。宅ふぁいる便から漏れたものかもしれない。違うかもしれない。

2019-01-28 21:55:13 ktgohan

@ktgohan

ktgohan

@ktgohan

賭けてもいいですよ。たとえば、とあるサービスにてリストアタックが急増したとしましょう。オージス総研に「当社サービスにてリストアタックが増加中である。宅ふぁいる便のアカウント情報漏洩由来のものか調査したいので協力してほしい」といってもオージス総研側がこれに応じるわけがないですから。

2019-01-28 22:06:11 ktgohan

@ktgohan

ktgohan

@ktgohan

応じられるわけがない。お互いが持つユーザー情報を勝手に交換するわけにもいきませんから。つまり、「二次被害が出ている」ことを確認する術がないんです。どうやっても「これひょっとして宅ふぁいる便の?」と勝手に推測するのが関の山。

2019-01-28 22:10:53 いし@名誉🚉長

@mk_ishi

いし@名誉🚉長

@mk_ishi

宅ふぁいる便の今回の大失態。 「大阪ガスは廃業するべき」レベルだよ。 なんだよ「ログインパスワードは、暗号化されておりませんでした」って。 宅ふぁいる便は、大阪ガスの子会社の事業だから信用されてたのに、なにやってんの。 親会社の大阪ガスはなにしてたの。 filesend.to/faq.html pic.twitter.com/oxkmPYOG9T

2019-01-28 22:44:04 拡大

拡大

しもしゃん@二日目西か-16b

@shimosyan

しもしゃん@二日目西か-16b

@shimosyan

バズったら宣伝してもいいと古事記にも書いてあるそうなので… 東方アレンジを中心にクラブミュージック作ってます! 委託販売もしてるので良かったら買ってね!! soundcloud.com/shimosyan/myst… ショップ→ melonbooks.co.jp/detail/detail.…

2019-01-28 22:28:35 宮脇淳(ノオト)

@miyawaki

宮脇淳(ノオト)

@miyawaki

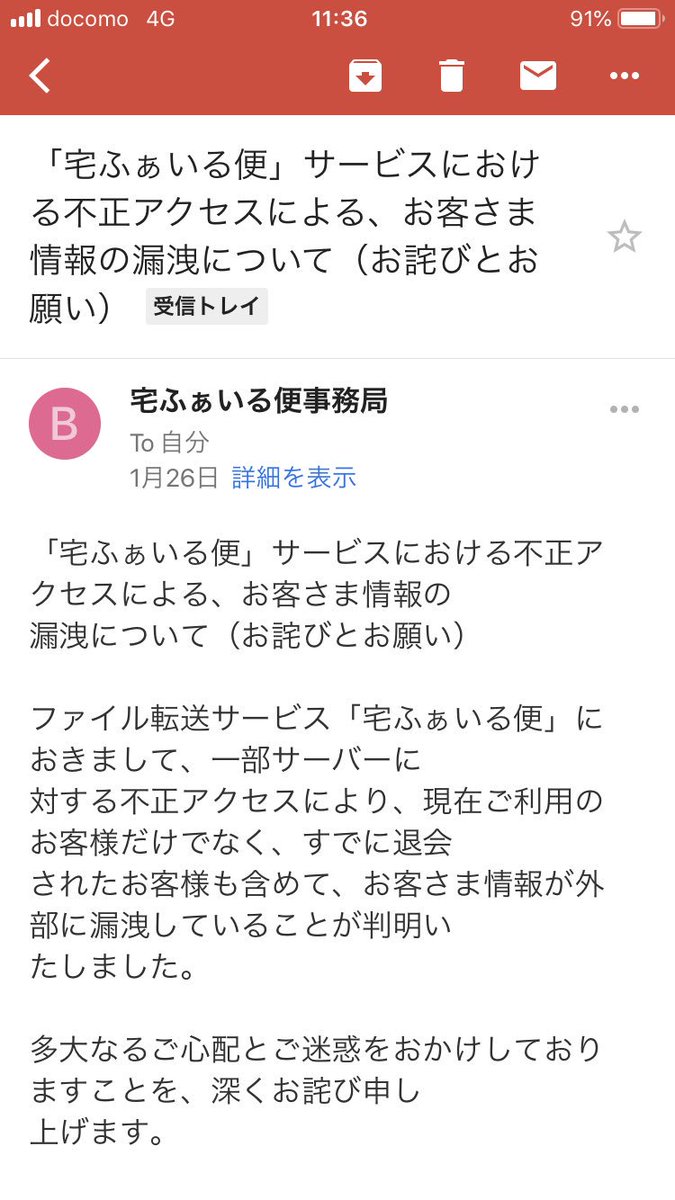

不正アクセスで個人情報ダダ漏れした宅ふぁいる便さんから、こんなメールが届いた。 ●他のウェブサービスで「宅ふぁいる便」と同一のユーザーID、パスワードを使っていたらすぐ変更して! ●なお「宅ふぁいる便」は現在サービス停止中なので、パスワードを確認・変更できません。 どうしろと。

2019-01-29 11:19:13 ひみか💎

@himicamus

ひみか💎

@himicamus

使ってるgmailに宅ふぁいる便からメール来てた そしてこのメールで使ってたDMM のパス変えておいた😢 pic.twitter.com/SDjJiUiJeN

2019-01-29 11:46:56 拡大

拡大

F. Sei

@f_sei

F. Sei

@f_sei

たった今、宅ふぁいる便からメールが届いた。 相当深刻だと思われるので情報共有のため貼っておく。 filesend.to 私は会員になっていないと思うのだが、臨時的に使っても危ないということか。どこまでの情報を提供したかは覚えていない。

2019-01-29 12:00:51