-

Naganegicco

Naganegicco

- 62409

- 14

- 200

- 425

Sho Doi

@show_web

Sho Doi

@show_web

海老名市立図書館では『国会便覧』(廣済堂出版)のジャンルは「料理/お酒/お酒/ビール」らしい。 ebina.city-library.jp/library/switch… archive.is/UOpdZ

2015-10-01 00:36:18 りょたろ(O23)

@RyoutaK

りょたろ(O23)

@RyoutaK

???「詳しくは下記の図をご覧ください。」 (図が読み取れるとは言っていない) よくある質問 | 海老名市立図書館 ebina.city-library.jp/library/ja/faq…

2015-10-01 01:27:35 某氏@2回目のワクチンを接種しても5Gに繋がらない人

@hatunknown

某氏@2回目のワクチンを接種しても5Gに繋がらない人

@hatunknown

海老名市立図書館、アクセス・マップページに、ストリートビューが「Comming soon」 状態で準備されている。という事は館内ビューもやるのでしょうね。

2015-10-01 01:06:19 hozukitomato

@hozukitomato

hozukitomato

@hozukitomato

海老名市立図書館の著作権表記がアダルトサイトのようである。 Copyright © 2015 xxx All rights reserved. ebina-sp.city-library.jp/library/

2015-10-01 00:48:22 @__wai (わぃ わぃ)FT.つばき

@__wai

@__wai (わぃ わぃ)FT.つばき

@__wai

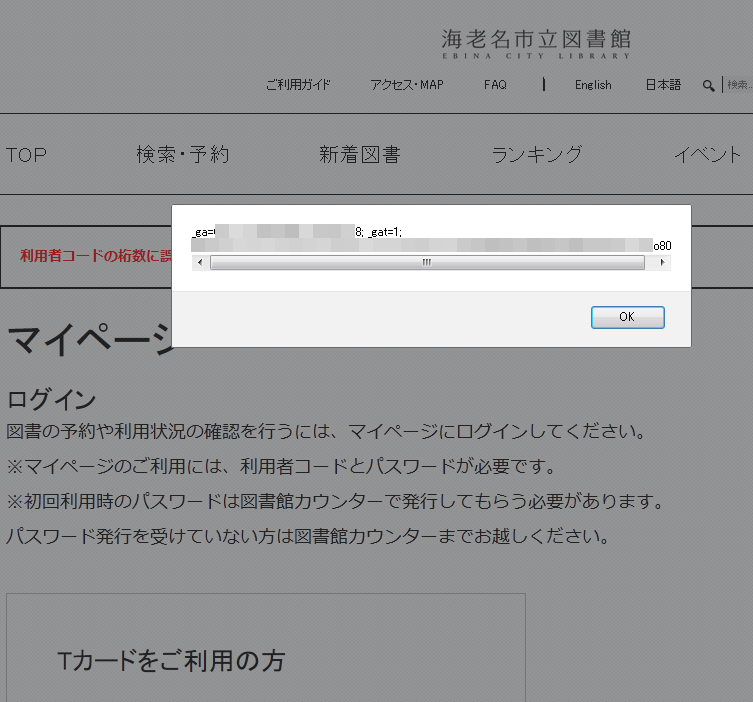

海老名の図書館さん、いまどきこのエラーの出し方は無しですよ。 (URL欄注目) pic.twitter.com/N8qGgHiMRr

2015-10-01 01:27:56 拡大

拡大

Yoshiki Kato

@burnworks

Yoshiki Kato

@burnworks

楽しい twitter.com/__wai/status/6… pic.twitter.com/GTz7tv93ud

2015-10-01 02:10:35 拡大

拡大

🌱🌸🌹🌻こくとう🌷🌼🌸🌱

@Jean_Coc_Teau

🌱🌸🌹🌻こくとう🌷🌼🌸🌱

@Jean_Coc_Teau

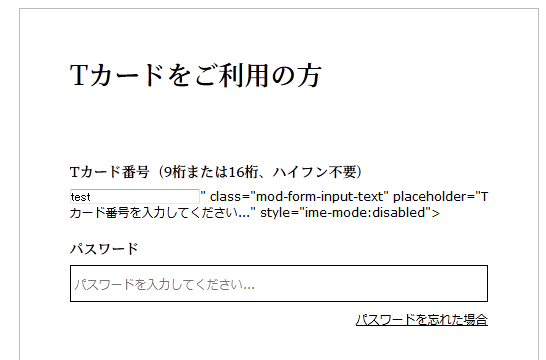

海老名市立図書館のログインページ(ebina.city-library.jp/library/ja/my_… …)でIDの代わりに「test"><script>alert(document.cookie);</script>」を入力してみたときの画像になります pic.twitter.com/7B6nkiIzcF

2015-10-01 02:35:29 拡大

拡大

拡大

拡大

さたけ❎ 𝕤𝕒𝕥𝕒𝕜𝕖_𝕥𝕒𝕜𝕖

@satake_take

さたけ❎ 𝕤𝕒𝕥𝕒𝕜𝕖_𝕥𝕒𝕜𝕖

@satake_take

お前らが遊びすぎるから海老名市立図書館のページ止まった pic.twitter.com/gmY4hKrJ0m

2015-10-01 02:35:12 拡大

拡大

しめじ

@ctake_shimez

しめじ

@ctake_shimez

海老名市立図書館のWebサイト、リンク集のリンク先ボロボロなんだが。非公開設定のアカウントとか、URL違いとか。 ebina.city-library.jp/library/linkli…

2015-10-01 15:06:17